Lorsqu’on parle de contrats, à l’ère de la digitalisation tous azimuts, on est en droit de s’interroger sur la protection de ces données particulièrement sensibles (surtout quand on entend fréquemment parler de malware* dans la presse). C’est pourquoi chez DiliTrust, nous avons eu envie de vous parler sécurité.

Dans cet article, nous partageons nos conseils pour vous aider à bien protéger vos données contractuelles en ligne contre les menaces.

Le Cloud : vos data dans les nuages

Qu’est-ce que le Cloud ?

De nos jours, de nombreuses technologies sont accessibles via ce qu’on appelle le “Cloud”, plus précisément “Cloud Computing”, ou en français : “informatique en nuage”. On parle aussi d’IaaS (Infrastructure as a Service) et de SaaS (Software as a service).

Concrètement, le Cloud est une façon de fournir des ressources informatiques, de stockage et de réseau sous forme de service en ligne. Très répandu aujourd’hui, les entreprises y ont souvent recours, par exemple pour leurs ERP, leurs CRM ou encore leurs LegalTech.

Pourquoi un tel engouement pour le Cloud ?

Ce succès n’est pas dû au hasard. En effet, le Cloud comporte de nombreux avantages.

Pour en citer quelques uns :

- Le Cloud ne requiert pas d’installation ni d’infrastructures complexes. Généralement un navigateur et la création d’un compte suffisent pour accéder à votre logiciel en ligne. En d’autres termes, vous n’avez pas besoin d’être informaticien !

- Le Cloud est accessible en tout lieu, à tout moment et sur n’importe quel support (mobile, tablette, ordinateur). Le déploiement est facilité pour les équipes géographiquement éclatées : nul besoin d’ouvrir des serveurs ni de gérer des installations à distance. De la France au Brésil, tout est déployé en un clic !

- Le Cloud facilite le partage de documents et le travail collaboratif : terminé les échanges emails interminables et confus ou les partages d’écran… Vous et vos collaborateurs utilisez le même environnement de travail, les mêmes outils, et ce, en temps réel et de manière simple.

- Les logiciels en Cloud sont souvent des solutions intuitives, relativement faciles à prendre en main, évolutives et scalables : nul besoin de mettre à jour, de gérer des versions obsolètes ou de payer des montées de version. C’est l’avantage du “all inclusive” : vous êtes toujours sur la version la plus récente et toujours à jour de vos mises à jour de sécurité.

Le Cloud : y a-t-il un risque ?

Malgré ses nombreux bénéfices, une question logique est susceptible de brûler les lèvres de ses utilisateurs : “si je suis connecté, mes données sont-elles menacées ?” Tout d’abord, pas plus que sur votre ordinateur, lui-même connecté au reste du web via divers outils comme vos boîtes mails, votre navigateur, etc. N’oubliez pas que la sécurité dépend aussi de vous (mises à jour, contrôles) et de la vigilance de vos équipes informatiques (cycles de mise à jour, audit interne technique, etc.)

Ensuite, le succès croissant du Cloud ces dernières années apporte un premier élément de réponse : il jouit maintenant de normes et de mesures de sécurité exigeantes.

Oui mais lesquels ? Bonne question.

Et c’est effectivement là que réside la solution pour l’utilisateur : avant de souscrire un abonnement à un logiciel en ligne, le meilleur moyen de vous assurer que vos données sont protégées est de poser les bonnes questions. Voyons lesquelles.

Les questions à poser à votre partenaire logiciel pour s’assurer de la sécurité de vos données contractuelles

L’infrastructure

L’infrastructure est en quelques sortes le squelette de vos systèmes d’information : serveurs, réseau, logiciels, données… c’est l’écosystème qui assure le bon fonctionnement de vos outils numériques et par conséquent de votre travail au quotidien, si vous avez l’habitude d’utiliser un ordinateur ! La sécurité commence ici.

Demandez donc à votre partenaire les mesures mises en place au niveau de ses infrastructures. Par exemple, y a-t-il un système de prévention des intrusions (IPS) ? Ce système analyse le trafic réseau, détecte les cyberattaques et contribue à les bloquer.

Autre exemple, y a-t-il des mesures d’anti-flooding ? Ces mesures permettent d’éviter les actions qui consistent à envoyer une grande quantité de données obsolètes dans le but de noyer un réseau et de le rendre inutilisable.

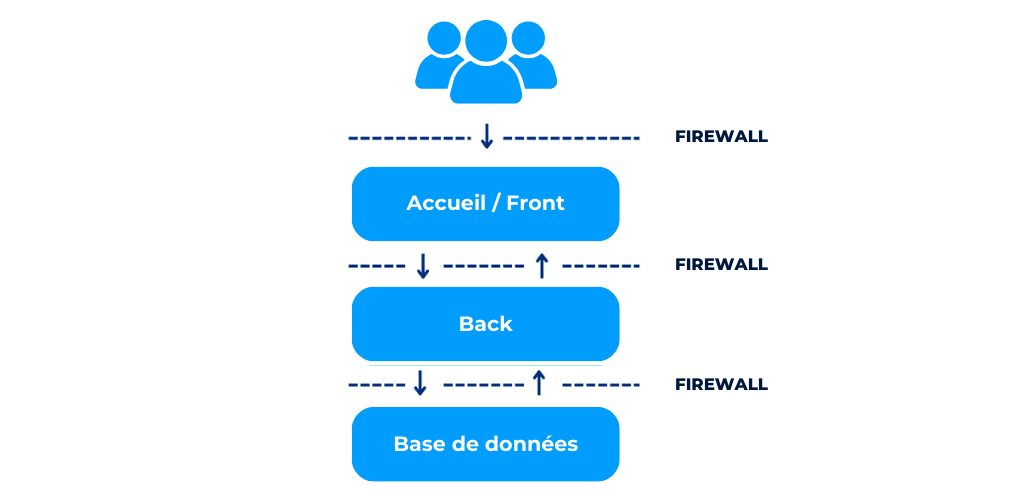

Ou encore : l’architecture est-elle multi-tiers ? Il s’agit d’une architecture informatique dans laquelle une application est exécutée par plusieurs composants distincts. En d’autres termes, une infrastructure basée sur plusieurs niveaux indépendants les uns des autres. On parle de ségrégation : imaginez des compartiments séparés par des sortes de portes coupe-feu évitant la propagation d’un incendie… Ainsi les services les plus sensibles (ex: votre base de données) ne sont pas directement exposés au web, ce qui diminue le risque de fuite de données en cas de faille de sécurité.

Dans l’exemple ci-dessous à trois niveaux, il y a :

- l’interface utilisateur devant son poste de travail (front),

- les applications serveur qui contiennent les règles de gestion et accèdent aux données stockées dans la base (back),

- enfin la base de données elle-même.

Les trois niveaux sont séparés par des “firewall” ou “pare-feu” conçus pour protéger les informations d’un réseau, en filtrant les entrées et en contrôlant les sorties selon des règles définies par l’administrateur.

Ceci est important car dans le cas d’une attaque par ransomware de votre entreprise, ce malware ne pourra pas se propager jusqu’à votre base de données chez Hyperlex. Vos contrats seront donc protégés de ce type d’attaque.

💡 LE SAVIEZ-VOUS ?

Mesure de sécurité supplémentaire, la double authentification consiste à associer un mot de passe connu de l’utilisateur à un objet connecté qu’il détient, comme son téléphone. Avec cette mesure, en cas de fuite de mot de passe, le compte de l’utilisateur reste protégé des intrusions !

La data

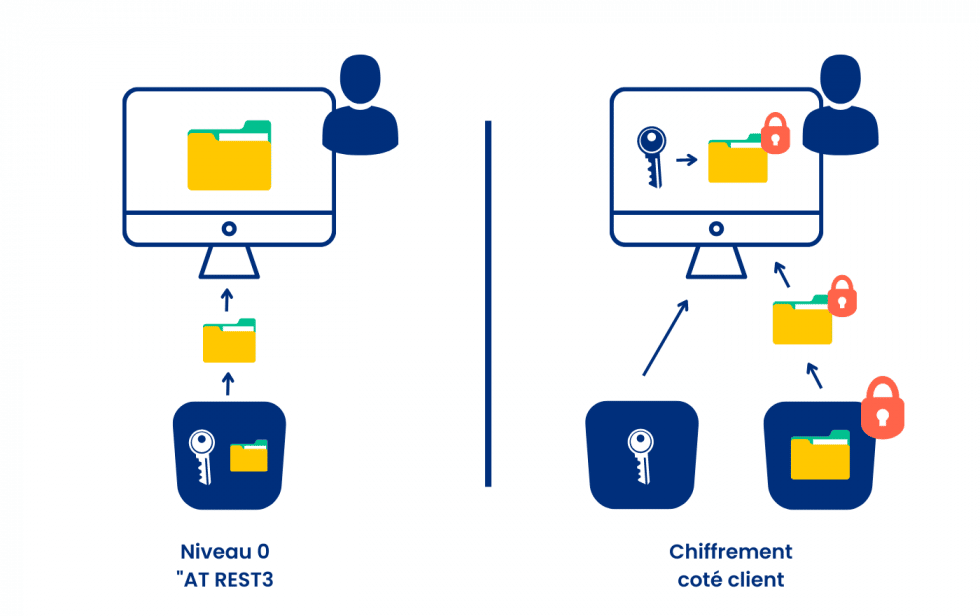

Après l’infrastructure, il convient de s’interroger sur la protection de vos données elles-mêmes mais aussi du “tuyau” (canal ou protocole) qui les transporte. C’est là qu’intervient le chiffrement. Il s’agit de l’opération qui consiste à convertir des données d’un format lisible à un format codé (ou crypté) qui ne peut être décodé qu’après un déchiffrement nécessitant une clé. Trois questions se posent alors : qu’est ce qui est vraiment chiffré ? à quel moment est chiffré le document ? et où est stockée la clé pour le décrypter ?

Protection du protocole

Pour comprendre, nous vous donnons notre propre exemple. Chez Hyperlex, toutes les transmissions de données sont chiffrées via le protocole TLS 1.2 (Transport Layer Security), qui respecte les meilleurs standards de sécurité et qui permet notamment l’authentification côté serveur et côté client, la confidentialité et l’intégrité des données. Ceci empêche une personne malveillante qui écouterait les connexions internet entre votre entreprise et nos serveurs de pouvoir voir les données en circulation.

Chiffrement des données

En chiffrant la donnée elle-même, vous renforcez leur sécurité. Ainsi, même en cas d’interception, vos documents sont protégés des regards indiscrets. Chez Hyperlex, le document déposé dans l’application est chiffré avec une clé unique depuis le navigateur du client et reste chiffré de bout en bout jusqu’à sa prochaine visualisation par le client. A aucun moment, la transmission de données et leur stockage ne sont effectués de manière non chiffrée. Par ailleurs, chaque client crée des clés de chiffrement propres à chaque document via un service de gestion de clé hébergé dans une infrastructure différente, ou bien peut disposer de son propre service de gestion de clés.

L’organisation

Autre point sur lequel être vigilant : l’organisation de votre partenaire logiciel. Et oui, au-delà d’une technologie, votre partenaire est aussi une entreprise avec son propre personnel, ses propres prestataires et ses propres outils. Une bonne façon de vous assurer que vos données sont entre de bonnes mains est donc de vous renseigner sur son organisation. Autrement dit, quels sont les moyens mis en oeuvre pour vous garantir cette sécurité tant recherchée ?

Vous pouvez par exemple vous renseigner sur les certifications et les audits réalisés, mais aussi sur les pratiques opérationnelles au sein de l’entreprise.

Les technologies et les malwares évoluent constamment. La meilleure façon d’assurer la sécurité de vos données est de remettre en question régulièrement la sécurité technique et organisationnelle de votre système d’information. Il en va de même chez un éditeur : des tests d’intrusion et des retours d’expérience réguliers doivent impérativement être réalisés. C’est aussi une façon de questionner votre propre organisation : à quand remonte votre dernier test d’intrusion ?

👉 Vous souhaitez en savoir plus sur la sécurité chez DiliTrust ? Voir notre page dédiée à la sécurité.

Les sauvegardes

Vous entendrez parfois parler de “back-up”. Il s’agit de réaliser des sauvegardes (ou copies de sécurité) de vos données de manière régulière. Ici, on ne parle plus de prévention. En effet, deux précautions valent mieux qu’une : au-delà des mesures de protection mises en place, votre LegalTech doit aussi penser à des mesures de récupération. C’est un gage de confiance supplémentaire que vous pouvez attendre de votre partenaire.

Les sauvegardes renforcent donc la sécurité de vos données en répondant à un enjeu simple : celui de pouvoir les récupérer dans l’état dans lequel elles étaient avant d’avoir été perverties ou perdues.

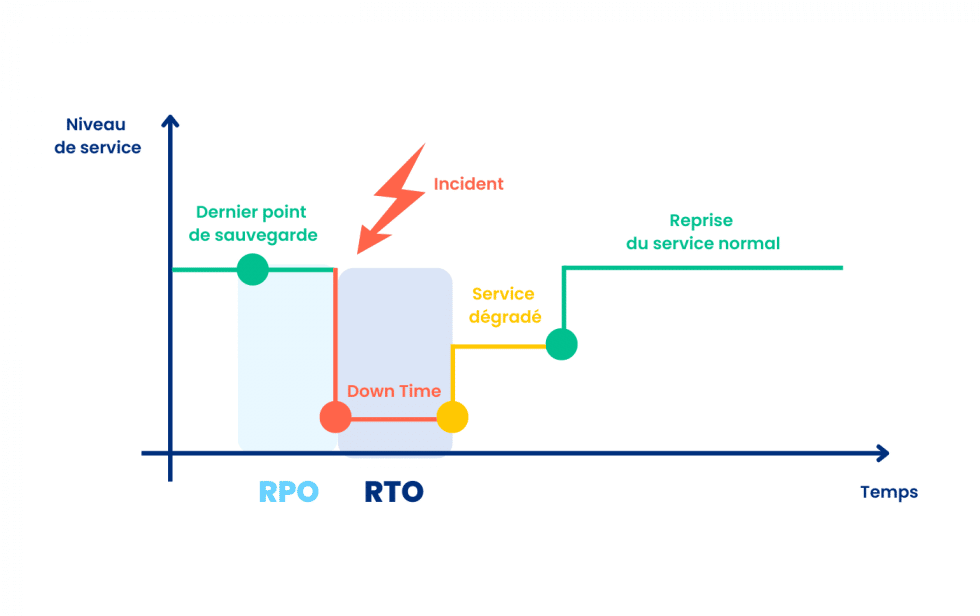

Demandez donc à votre legaltech si elle met en place des sauvegardes et selon quel cycle. Ce cycle, ou fréquence de sauvegarde, est aussi appelé le “RPO” : Recovery Point Objective. Il s’agit de la durée maximum d’enregistrement des données qu’il est acceptable de perdre par exemple lors d’une panne. Cette notion est à compléter par le “RTO” : Recovery Time Objective. Il s’agit du temps maximal acceptable pendant lequel une ressource informatique peut ne pas être fonctionnelle suite à une interruption du service, ou en d’autres termes, le temps de remise en service.

Ces notions recouvrent un domaine plus large que les menaces d’intrusions, de vols ou de piratages puisqu’elles vous seront aussi utiles en cas de panne. On parle de “résilience” ou de la capacité d’un système informatique à continuer en cas d’incident quel qu’il soit.

Côté utilisateur : la gestion des droits d’accès

Échanger avec votre partenaire logiciel, c’est bien. Mettre en place vos propres bonnes pratiques, c’est mieux. Aussi, pour compléter ce tour d’horizon en matière de sécurité des données contractuelles, voici un conseil simple à appliquer au sein de votre logiciel de gestion et d’analyse de contrats.

Le principe de la ségrégation, nous l’avons vu plus haut avec les infrastructures multi-tiers. Au-delà des infrastructures, vous pouvez vous aussi compartimenter votre base contractuelle à l’intérieur même de l’interface en gérant simplement les droits d’accès des différents utilisateurs. Tout le monde n’a en effet pas besoin d’accéder à tous les contrats de l’entreprise.

Dans Hyperlex, vous pouvez octroyer des droits d’accès par équipe ou par utilisateur, et des niveaux de droits d’accès (lecture, modification…), aussi bien au moment de la génération du contrat que pour son suivi dans votre contrathèque. La gestion des droits utilisateurs dans votre logiciel est une mesure de sécurité supplémentaire qui ne tient qu’à vous. Par ailleurs, cette fonctionnalité facilite les processus propres à chaque métier dans l’entreprise. Autant en profiter !

Enfin, n’oubliez pas la suspension et/ou la transférabilité des droits quand un membre de l’équipe quitte l’entreprise ou évolue en interne. Deux possibilités s’offrent à vous : soit il faudra penser à modifier les accès de l’utilisateur, application par application (ce qui peut être aussi contraignant que source d’erreur), soit vous pouvez utiliser un SSO (Single Sign-On), méthode qui permet de centraliser les droits utilisateur et donc de faire la modification une seule fois pour toutes les applications auxquelles il était connecté.

Vous voilà informé des mesures à prendre pour sécuriser vos contrats contre les menaces. Et si toutefois un doute persiste, ayez le bon réflexe : parlez-en simplement à votre équipe informatique et à votre LegalTech !

Vous souhaitez en savoir plus ?

*malware : anglicisme qui désigne tout simplement un logiciel malveillant destiné à nuire à vos systèmes informatiques et à vos données.